Detsembris 2011 jõudsid Androidi viirused reaalselt Eestisse. Kõik need heausksed, kes Google Marketis ringi surfates tirisid endale mõne Logastrodi firma mängu, said pügada 4 euro ja 50 sendiga. F-Secure oma blogiartiklis on nakatamise mehhanismi hästi kirjeldanud – kelm võtab Google Marketist mõne olemasoleva aplikatsiooni, teeb seda pisut ümber ning paiskab uuesti Marketisse (mis 07. märtsist küll juba kannab nime Play, mitte Market). Logastrod suutis sel viisil ära häkkida 13 mängu.

[PC Magazine: http://securitywatch.pcmag.com/none/291627-android-malware-found-in-fake-angry-birds-cut-the-rope-and-more]

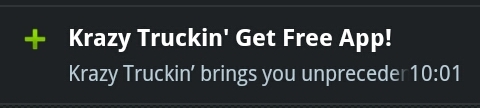

Ida-Euroopa keskmine kasutaja läheb alt sõnaga “FREE”. Kuna krediitkaardid pole meil Eestis kuigi populaarsed (õnneks!), siis on lastele õpetatud – tohib võtta neid aplikatsioone, mis raha ei küsi. Neid, mis on “free”. Ning kui kõrvuti on valida kahe samasuguse aplikatsiooni vahel, üks on selgelt “free” ja teise puhul pole midagi öeldud, siis kumma valiksite? Antud juhul need, kes valisid “FREE” versiooni, installisid endale telefonisse sigaduse. Kuigi Eestis nakatus maksimaalselt 20-25 inimest, ületas lugu uudisekünnise. Selgub, et kaval on vaadata ka allalaadimiskordade arvu, mis libafirmadel on suhteliselt madal.

Paha programmijupp käitub sedasi:

getSimCountryIso() if (!str.equalsIgnoreCase("ee"))

{ sendSMS("17013", "69229"); continue; }

Ehk teisisõnu, loetakse SIM kaardilt riigi kood ning saadetakse eriti kallile tasulisele numbrile neli ja pool eurot maksev sõnum (SMS) – igas riigis oma numbrile. Kas märkaksite seda “teenust” oma telefoniarvel? Muide, tegemist on lugupeetud välismaise teenusepakkujaga, kelle käest siis pätid omakorda teenust rentisid.

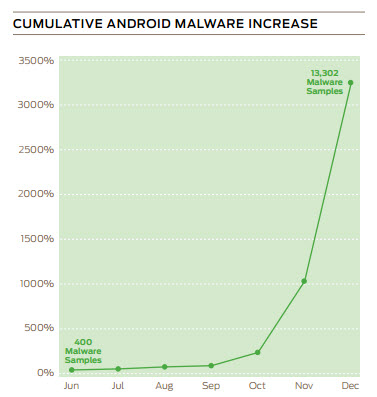

Aasta 2011 oli Androidi turvalisuse seisukohast nukker – pahavara järsku tõusu kirjeldab see graafik [ZDNet: http://www.zdnet.com/blog/hardware/report-android-malware-up-3325-in-2011/18449]:

Ei ole mingit alust arvata, et 2012. aasta alguses oleks olukord kuidagi oluliselt paranenud. Google praktiliselt ei kontrolli aplikatsioone, mis Marketisse (nüüd Play) üles laetakse. Seega võetakse Marketist midagi maha üksnes kaebuste peale.

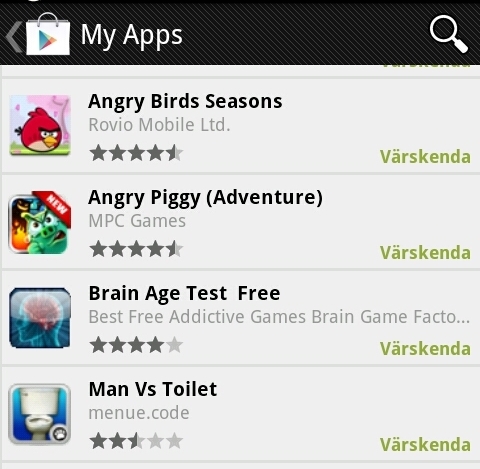

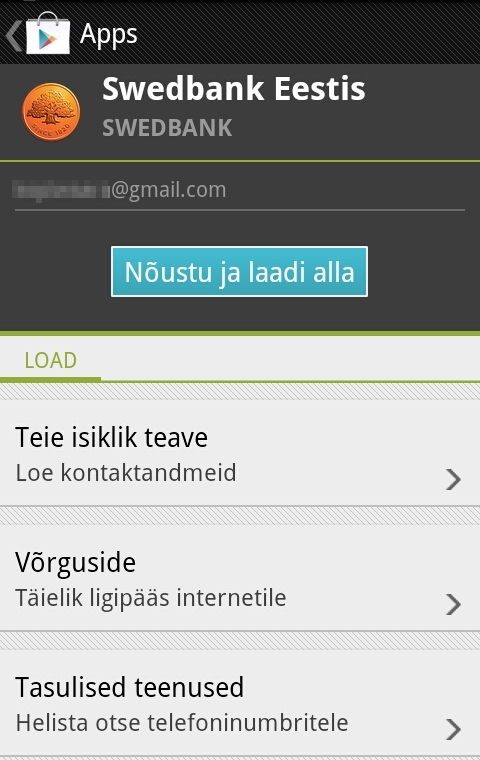

Androidi turvamudel on mõnes mõttes sarnane küpsiste (cookies) omaga. Üks ja ainuke kord, nimelt installi ajal, küsitakse kasutajalt luba, et programm saaks tarvitada üht või teist ohtlikku turvaomadust. Ruutimata telefoni puhul neid õigusi lube enam hiljem küljest ära võtta ei saa (v.a. täielik mahainstall) ning uuesti küsitakse õiguste lubade kohta alles siis, kui aplikatsioonist on saadaval uus versioon (õnnetu tõlkija suva tõttu nimetatakse seda vähemkurjakuulutavalt värskenduseks, mitte uuenduseks).

Väga sageli võtab uus versioon endale oluliselt rohkem õigusi lube, kuid selleks hetkeks on kasutaja juba andnud püsikorralduse – uuenda (ups! – värskenda) automaagiliselt. Või siis on kasutaja psühholoogiliselt tüdinud ning litsub iga küsimuse peale – jah, jah, jah! … On võimalik ka hoopis teistsugune stsenaarium, kus installeeritakse Interneti kasutusõigusega ja USB mälu kasutusõigusega aplikatsioon, mis siis juba ise esimese asjana läheb pahasaidist kurivara tooma.

Moraal – tavakasutajal pole lootustki õiguste süsteemi selgeks saada, kuivõrd see on ülearu keeruline ja tagaustega ning automaatse uuendamise kontseptsioon koos eestikeelse “värskendamisega” sisuliselt nullib sellegi vähese mis on. Androidi õiguste lubade süsteemi ning selle põhimõttelisi puudusi on lähemalt kirjeldatud selles teaduslikus töös siin.

Mõned näited:

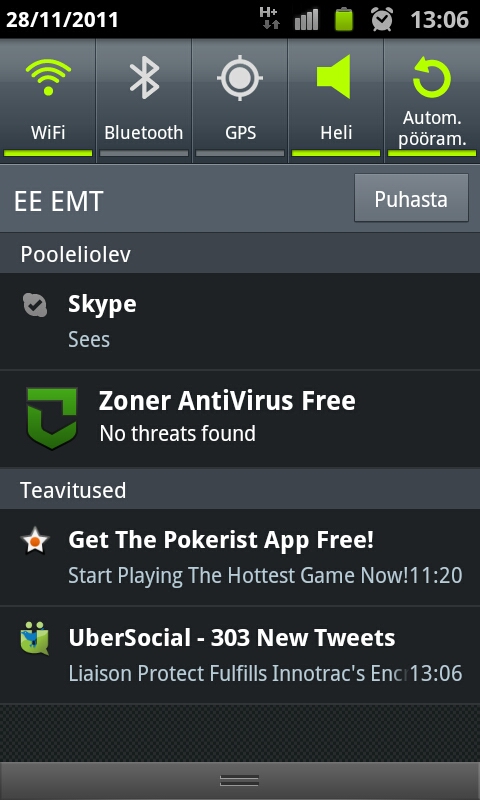

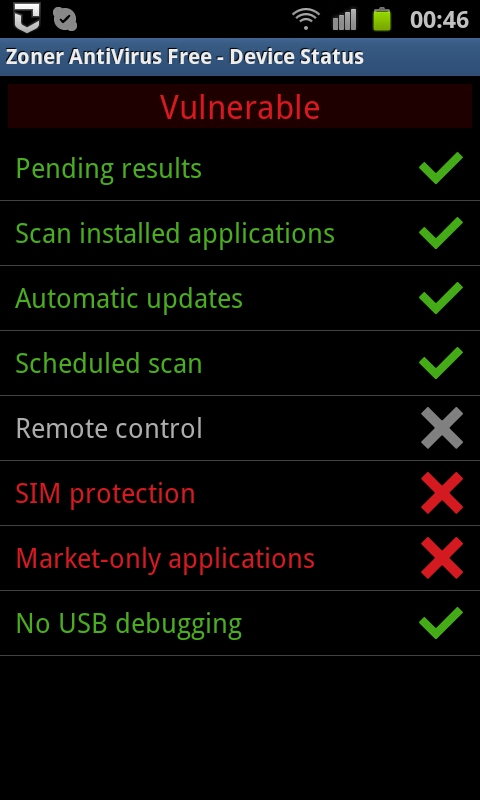

Kuid kuidas on siis lood Androidi viirustõrjetega? Otse loomulikult on neid mitmeid. Samas on erialaajakirjad väga mürgised antiviiruste kasuteguri osas … hetkeseisuga enamik tasuta viirustõrjeid lihtsalt tarbivad võimsust ja vastu ei anna mitte midagi. Novembris 2011 ilmus väga salvavaid materjale Androidile mõeldud “tasuta” antiviiruste osas, kus kõrgeim skoor anti tundmatule tootele nimega “Zoner Antivirus“.

http://securitywatch.pcmag.com/security-software/290411-report-most-free-android-antivirus-apps-useless

http://www.av-test.org/fileadmin/pdf/avtest_2011-11_free_android_virus_scanner_english.pdf

Pärast säärast reklaami loomulikult võtsin maailmanimega tootja viirustõrje maha ning installisin Zoneri. Samas, miski asi viskas mul perioodiliselt reklaami staatus-ribale ning Zoner ei avastanud midagi.

Mis mulle selle Zoneri puhul veel ei meeldinud, et ta keeldub roheliseks minemast, kuniks ma pole kustutanud kõiki Marketi väliseid aplikatsioone ja pole peale keeranud lisafunktsioone – kas peaksin?!

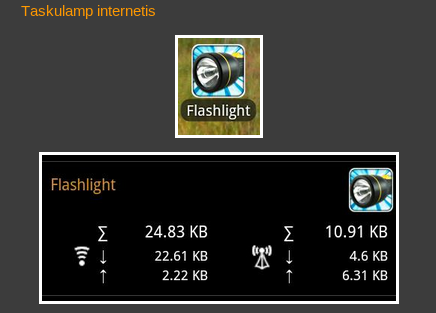

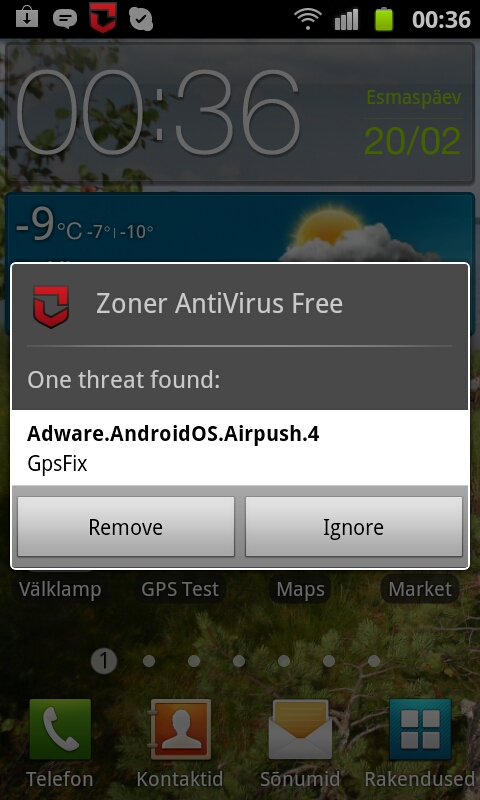

Lõpp hea, kõik hea. Pärast kolm kuud kestnud muretut elu minu mobiilis avastas Zoner lõpuks pahalase:

Täistõde seisneb aga selles, et programmi GPSFix installeerisin ma samuti novembris. Seega elasid viirustõrje ja pahaprogramm kolm kuud kenasti üksteise kõrval ilma vähimategi probleemideta. Ka Airpushi puhul piisab kord antud nõusolekust (ja andmetest) selleks, et reklaamiandja saaks mulle jätkuvalt rämpsu saata. Kusjuures, juriidiliselt on kõik korrektne ning GPSFix on Marketis senimaani saadaval. Selline on nn vabade aplikatsioonide hind.

Tähelepanekule lugejale on pilt kindlasti selge – Androidi turvaolukord on parasjagu mõnusas tõmbetuules ning oodata on igasuguseid, ka kõige hullemaid uudiseid. Kuidas džunglis ellu jääda? Alljärgnevalt mõned soovitused:

- Installeeri vaid aplikatsioone, mida kasutab vähemalt 100 000 inimest.

- Ükski viirusetõrje ei aita kindlalt, kuid mõni kallim neist peaks Sul ikkagi olema installitud.

- Ära usalda automaatset “värskendamist”. Tee seda alati käsitsi ja uuri seejuures ka taotletavaid õigusi.

- Kui rahakott kannatab, kasuta kaht telefoni. Ühe peal testid sigadusi, teise peal kasutad kenasid programme.

- Ära anna oma telefonile oma õiget nime ja reaalset identiteeti. Google võtab Sinult niikunii kõik mis saab (ASL – age, sex, location) ja aplikatsioonid enamgi.

- Kui vähegi saad ja suudad, ära ühenda Androidi ühegi oma reaalse kontoga (e-mail, twitter, MSN, FB). Loo spetsiaalsed kontod, mis ei reeda sinu reaalset identiteeti.

- Kasuta kuumaksupõhist andmesidepaketti … suuremate üllatuste vältimiseks.

- Kui sa oma telefoni välja juurid / ruudustad (rooting), siis vähemasti tea, miks sa seda tegid.

- Karda QR koode ja lühilinke! Kunagi ei või teada, mida nende tagant alla laaditakse.

- Käi kohalikus maakeelses Androidifoorumis lugemas teiste muresid ja õnnestumisi.

- Oota ja unista, millal NSA turvaline Android muutub kättesaadavalks laiadele rahvamassidele

———-

Lõpuks valik senistest halvimatest uudistest:

[1] Pahavara, mis Androidi ruudustab ja oma loojatele iga päev üle 5000£ teenib.

[2] Veel teinegi artikkel Androidi ruudustavast viirusest.

[3] Airpush ja teised reklaamvarad.

[4] F-Secure aastalõpuraport – “Mobile Threat”.

[5] Lugu sellest kuidas prantsuse pätid 100000 EUR teenisid.

[6] Lugu sellest kuidas 50 top aplikatsiooni kasutajate andmeid müüvad.

[7] QR koodidest: http://isc.sans.edu/diary/An+Analysis+of+Jester+s+QR+Code+Attack+Guest+Diary+/12760

[8] Lühilinkidest: http://news.techworld.com/security/3343649/dropbox-url-shortener-targetted-by-spammers/

[9] Positiivseid uudiseid ka: OSAF – analüüsikeskkond Androidi aplikatsioonide lähemaks uurimiseks.

Swedbanki mobiilirakenduse õigustest: Helistamise õiguseid on vaja “saldo mobiilis” ning “mobiilimakse” funktsionaalsuse tagamiseks.

Kas Androidile ei ole kirjutatud sama funktsiooniga programmi, nagu on “Little Snitch” Macil?

Soetasin Androidiga tutvumiseks Samsung Galaxy S WiFi 5.0, mis EI OLE telefon.

Tahtsin enda Google Play-st oma androidi laadida ERR mobiilirakenduse kuid siis avastasin, et sellega annan rakenduse omanikule täieliku ligipääsu oma telefonile, k.a. paroolide hankimine, lisamine ja muutmine; andmete kopeerimine ja funktsioonide muutmine. Täielik JAMA!