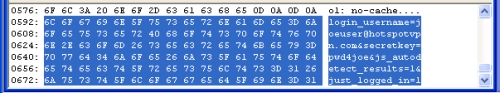

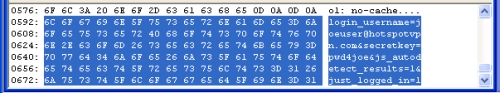

Pildil: Väike valik traadita võrgu pealtkuulamiseks vajalikust varustusest. Tavakasutuses läheb neid antenne vaja kaugemal asuva traadita võrgu signaali vastuvõtmiseks.

Pildil: Väike valik traadita võrgu pealtkuulamiseks vajalikust varustusest. Tavakasutuses läheb neid antenne vaja kaugemal asuva traadita võrgu signaali vastuvõtmiseks.

Traadita võrgu kasutajate arv läheneb jõudsalt sajale miljonile, ja mitte ilmaaegu. WiFi-t on väga mugav ehitada – traadita võrk ei nõua kapitaalmahutuslikke töid kaablivedamise näol, seda on lihtne paigaldada ja vajadusel laiendada. Õnnelik kasutaja ei ole füüsiliselt seotud oma kindla töölauatagusega, uude võrku saab lülituda vähem kui minutiga, läpaka aga saab võtta kaenlasse ning siirduda sellega kolleegi laua juurde eriti tähtsaid naljapilte näitama, sohvale lösutama või tähtsa näoga nõupidamisruumi – ilma et internetiühendus sealjuures hetkekski katkeks. Pisiasi, aga ikkagi meeldiv!

Nagu kõigi heade asjadega, on ka mobiilsusel oma varjuküljed. Nii on näiteks traadita võrgu pealtkuulamine suhteliselt lihtne ja riskivaba – kohtvõrku tungimiseks pole vaja kasutada keerukaid ning kohati reetlikke tagauksi, füüsiliseks ühendumiseks rünnatava kohtvõrguga pole vaja isegi hoonesse tungida – suundantenn võimaldab jääda kaitstavast territooriumist täiesti seaduslikku kaugusesse. Ka võrguliikluse pealtkuulamine ei jäta enamasti mingeid jälgi, WiFi võrgu kaitseabinõud on aga pahatihti kaakide jaoks mugavalt ebapiisavad.

Avalik WiFi

Küberkaabaka viljakaim tööpõld on avalik WiFi võrk, mille võib leida näiteks hotellides, lennujaamades või ka kohalike omavalitsuste poolt pakutuna. Esiteks ei ärata avaliku WiFi levialas sülearvutiga õiendav tüüp erilist kahtlust – selliseid on seal tõenäoliselt rohkem kui üks. Teiseks ei pea enamik avalikke levialasid oma kasutajate üle mingit arvestust – parimal juhul jääb ruuteri logisse vaid kasutajanimi ja MAC aadress, mis on kasutaja identifitseerimiseks täpselt sama väärtuslikud kui avaliku veebifoorumi nime- ja aadressilahtrisse sisestatud andmed. Vahelejäämise ja hilisemate sanktsioonide risk seega praktiliselt puudub. Kolmandaks ei kipu eriti munitsipaalvõrgud kasutama ei autentimist ega krüpteeritud ühendust – kogu võrguliiklus toimub samahästi kui lahtise tekstina.

Sellises levialas toimuva pealtkuulamiseks vajab kurjam vaid traadita võrgukaarti ning mõnd internetist vabalt allalaaditavat võrguliikluse jälgimise programmi. Sellega siis püütakse pahaaimamatu kasutaja arvuti ning ruuteri vahel liikuvad infopaketid kinni, teisendatakse tavaliseks tekstiks ning kaak võibki lugeda näiteks kiirsuhtlussõnumeid, meiliserveri ja muude rakenduste paroole, ärikriitilisi elektronkirju, rate’i kasutajakonto andmeid ja muud informatsiooni, mida pahaaimamatu kasutaja päris igaühega meelsasti ei jagaks.

Kuidas end avalikus levialas kaitsta?

Juhul, kui lahtise tekstiga üle küla karjumine ei ole omaette eesmärgiks, saab ka avalikus WiFi võrgus enda kaitseks üht-teist ette võtta. Parim lahendus on ühenduda VPN-iga (Virtual Private Networking, virtuaalvõrgu tehnoloogia, mis loob krüpteeritud ühenduse kasutaja ning kohtvõrgu serveri vahel), kas siis oma töökoha või mõne teenusepakkuja (Steganos, LogMeIn) serverisse. Praegusaja tehnoloogia peaks piisavalt hästi tagama, et sülearvuti ja VPN-serveri vahelist infovahetust ei ole võimalik pealt kuulata.

Kui VPN-i kohe mitte kuidagi ei ole võimalik kasutada, siis vähemalt tuleks katsuda hoiduda veebilehtedest, mis küsivad kasutajanime ja parooli, ning eelistada neid, mis jooksevad üle HTTPS-i. Samuti pole hea mõte tõmmata avalikus levialas oma elektronkirju üle POP3 ja IMAP-i – kui võimalik, siis tuleks meilide lugemiseks kasutada veebipõhist, üle HTTPS-i jooksvat rakendust. Messengeri kasutajatunnuse ja parooli maailmale kuulutamise asemel võiks eelistada näiteks Skype’i vestlusakent, kuna ka Skype’i võrguliiklus on krüpteeritud.

Koduvõrgu kaitsmine

Kui sõita läbi Tallinna kesklinna Mustamäele ja tagasi, jääb marsruudile ligi 1200 WiFi leviala, paljud küll asutuste, kuid enamus siiski kodukasutajate omad. Rõõmustaval kombel on 80-90% neist kasvõi mingilgi määral kaitstud, nii et pätt, kes neid kuritarvitada püüab, riskib juba ametlikult paragrahviga, mis räägib arvutivõrgu ebaseaduslikust kasutamisest kaitsevahendi kõrvaldamise teel. Tegelikult pole ühtki head põhjust (peale ühe, nimelt püha ja puutumatu laiskuse), miks peaks kaabakate elu kergemaks tegema ja mitte kasutama kõiki võimalusi koduse WiFi kaitsmiseks.

Esimene ja kõige tähtsam: muuta ruuteri vaikeseadeid! Iga ruuteri kasutusjuhend koos vaikeparooliga on netist vabalt allalaaditav ning administraatori, mõnel juhul ka vaikekasutaja parooli muutmata jätmine on sama, mis lahtisele uksele veel ka võtmed ette unustada.

Kindlasti tuleks muuta ka SSID (Service Set Identfier ehk teenusevõrgu nimi, mille ruuter välja saadab), kasvõi selleks, et koduvõrk naabrimehe omaga vahetusse ei satuks (mõelge oma üleelamistele olukorras, kus naabrimees kasvõi kogemata teie allalaadimiskiirusest oma osa saab), aga ka sellepärast, et näiteks mõnede Linksys’i mudelite puhul piisas vähemalt mõnda aega tagasi SSID teadmisest, et selle tarkvara uuega asendada. Kui ruuteri tarkvara vähegi võimaldab (ja enamus võimaldab), tuleks SSID väljakuulutamine üldse ära keelata. Suunatud rünnaku vastu see küll ei aita, kuid keskkoolikräkker võib SSID väljanuuskimiseks kuluvat aega liiga tüütuks pidada.

Kui ruuteri tarkvara sellega hakkama saab, tuleks kasutada MAC-aadressi (iga võrgukaardi unikaalne identifikaator) põhist filtreerimist, omistada igale võrku kasutavale arvutile staatiline IP ja ülejäänud IP aadresside vahemikule ligipääs keelata. Jällegi – kunagi ei tea, kas kurjam viitsib MAC- ja IP aadressi võltsimisega vaeva näha.

Kõige tähtsam – kasutage signaali krüpteeringut, nii kanget, kui teie ruuter vähegi kannatab. 64-bitist WEP-i murrab kurikael mõned minutid, 128-bitist WEP-i kuni kaks tundi, kui parool just sõnaraamatus kirjas ei ole, WPA-d võib ta heal juhul murdma jäädagi. Toore jõuga (brute force) kuluks WPA murdmiseks päevi, selle asemel rünnatakse pigem krüpteerimisvõtme vahetushetke, mis WPA lihtsamate versioonide puhul on teinekord veerand tunniga lahtimurtav. Siiski on WPA, eriti selle kommertsversioonid tunduvalt turvalisemad kui WEP, viimane aga on kindlasti parem kui igasuguse krüpteeringu puudumine.

Ja veel kaks võtet koduvõrgu kaitsmiseks: ruuter tuleks püüda paigutada nii, et selle leviala ruumidest võimalikult vähe välja ulatuks, kui aga WiFi-t pikka aega ei kasutata, on targem ruuter üldse välja lülitada.

Asutuse traadita võrgu kaitsmine

Jah, see on raske, eriti kui ülemused kulutavad tunde tõestamaks, et nad ei või endale lubada neid paari sekundit, mis kulub VPN-i käimatõmbamiseks. Kuid siiski – WiFi tugijaama tuleks käsitleda kui välisvõrku ning eraldada see sisevõrgust tulemüüriga. Pole parata – raadioeeter on kergemini rünnatav kui kaabel ning sisevõrgus asuv ülevõetud WiFi ruuter avab sissetungijale kõik uksed.

Paranoilisemad süsteemiadministraatorid seavad oma leviala perimeetrile üles mõned modifitseeritud tarkvaraga tugijaamad, et kuulata, mis ümbruskonna eetris toimub. Saadud andmete logisid analüüsitakse, et avastada näiteks kahtlased võrgukaardid, mis ainult kuulavad, aga midagi ei saada, samuti andmepakettide reetlikult lühikesed kontrolljärgud ning muud jäljed, mis viitavad rünnakule või selleks tehtud ettevalmistustele. Tavaliselt on sellisel süsteemiadministraatoril võimalus käsutada ka turskeid turvamehi, kes häire peale majast väljuvad ning ümbruskonnas luusivatele sülearvuti ja suundantenniga varustatud tüüpidele jõudu ja jätku leivale soovivad…

Paragrahvid

Loomulikult on e-tiigrina tuntud Eesti Vabariigi Karistusseadustikus ka võrgupättused ära mainitud. AP-de olemasolu ja nende poolt edastatavate eetriandmete (SSID, tootjafirma, krüpteerimismeetod jms) registreerimine, entusiastide keeles wardriving otsesõnu ebaseaduslik ei ole, võrguliikluse pealtkuulamine aga juba küll. Näiteks on karistatav arvuti, arvutisüsteemi ja arvutivõrgu ebaseaduslik kasutamine koodi, salasõna või muu kaitsevahendi kõrvaldamise teel (§217) – selle paragrahvi alla võiks ilusti mahtuda näiteks MAC aadressi võltsimine ruuterisse sisenemiseks, samuti WEP ja WPA võtme lahtimurdmine. Karistatav on ka arvutivõrgu ühenduse kahjustamine (§207) ehk siis DoS rünnak või signaali segamine (jamming). Võõraste meilide ja kiirsõnumite lugemise eest ähvardab pätti sõnumisaladuse rikkumise paragrahv (§156), kui aga pealtkuulatud andmeid kasutatakse varalise kasu saamise eesmärgil (§213), võib kurikaela oodata juba kuni viieaastane puhkus ruudulise päikese paistel. Samuti ei tasu alahinnata Eesti politsei võimekust arvutikurikaelte tabamisel – arvutivõrku tungimise eest on juba kohtu ette viidud rohkem kui üks tegelane…

sisenemiseks, samuti WEP ja WPA võtme lahtimurdmine. Karistatav on ka arvutivõrgu ühenduse kahjustamine (§207) ehk siis DoS rünnak või signaali segamine (jamming). Võõraste meilide ja kiirsõnumite lugemise eest ähvardab pätti sõnumisaladuse rikkumise paragrahv (§156), kui aga pealtkuulatud andmeid kasutatakse varalise kasu saamise eesmärgil (§213), võib kurikaela oodata juba kuni viieaastane puhkus ruudulise päikese paistel. Samuti ei tasu alahinnata Eesti politsei võimekust arvutikurikaelte tabamisel – arvutivõrku tungimise eest on juba kohtu ette viidud rohkem kui üks tegelane…

Pildil: Donnie Werner, arvutiturbeprojekti Zone-H turvaekspert. Donnie ei tegele häkkerlusega juba ammu, kuid kui näete oma maja ümber luusimas mõnd sarnaste kirjadega sülearvutit kasutavat tegelast, alarmeerige parem kohe turvateenistust.

USA väärtpaberiinspektsioon avastas pettuse, millega Vene kodanik kasutas investeerimispanga LHV teenuseid, et varastatud paroolide abil ebaseaduslikult aktsiahindu kergitada. Investeerimispanga Lõhmus Haavel & Viisemann (LHV) osalus juhtumis on kaudne. Venelane teostas oma Kesk-Ameerika riigis Belizes registreeritud ning Tallinnas tegutseva ettevõtte Grand Logistici tehingute jaoks LHV väärtpaberikontot USA internetimaaklerifirmas Interactive Brokers, vahendas

USA väärtpaberiinspektsioon avastas pettuse, millega Vene kodanik kasutas investeerimispanga LHV teenuseid, et varastatud paroolide abil ebaseaduslikult aktsiahindu kergitada. Investeerimispanga Lõhmus Haavel & Viisemann (LHV) osalus juhtumis on kaudne. Venelane teostas oma Kesk-Ameerika riigis Belizes registreeritud ning Tallinnas tegutseva ettevõtte Grand Logistici tehingute jaoks LHV väärtpaberikontot USA internetimaaklerifirmas Interactive Brokers, vahendas

Pildil: Väike valik traadita võrgu pealtkuulamiseks vajalikust varustusest. Tavakasutuses läheb neid antenne vaja kaugemal asuva traadita võrgu signaali vastuvõtmiseks.

Pildil: Väike valik traadita võrgu pealtkuulamiseks vajalikust varustusest. Tavakasutuses läheb neid antenne vaja kaugemal asuva traadita võrgu signaali vastuvõtmiseks.

sisenemiseks, samuti WEP ja WPA võtme lahtimurdmine. Karistatav on ka arvutivõrgu ühenduse kahjustamine (§207) ehk siis DoS rünnak või signaali segamine (jamming). Võõraste meilide ja kiirsõnumite lugemise eest ähvardab pätti sõnumisaladuse rikkumise paragrahv (§156), kui aga pealtkuulatud andmeid kasutatakse varalise kasu saamise eesmärgil (§213), võib kurikaela oodata juba kuni viieaastane puhkus ruudulise päikese paistel. Samuti ei tasu alahinnata Eesti politsei võimekust arvutikurikaelte tabamisel – arvutivõrku tungimise eest on juba kohtu ette viidud rohkem kui üks tegelane…

sisenemiseks, samuti WEP ja WPA võtme lahtimurdmine. Karistatav on ka arvutivõrgu ühenduse kahjustamine (§207) ehk siis DoS rünnak või signaali segamine (jamming). Võõraste meilide ja kiirsõnumite lugemise eest ähvardab pätti sõnumisaladuse rikkumise paragrahv (§156), kui aga pealtkuulatud andmeid kasutatakse varalise kasu saamise eesmärgil (§213), võib kurikaela oodata juba kuni viieaastane puhkus ruudulise päikese paistel. Samuti ei tasu alahinnata Eesti politsei võimekust arvutikurikaelte tabamisel – arvutivõrku tungimise eest on juba kohtu ette viidud rohkem kui üks tegelane… Viirustõrjefirma McAfee analüütikud on koostanud

Viirustõrjefirma McAfee analüütikud on koostanud