Ajakulu: ~20 minutit

Tase: Algaja

Ad-Aware SE Personal on tavakasutajale tasuta saadaolev programm, mille eesmärk on teha arvuti nuhkvarast puhtaks.

Ajakulu: ~20 minutit

Tase: Algaja

Ad-Aware SE Personal on tavakasutajale tasuta saadaolev programm, mille eesmärk on teha arvuti nuhkvarast puhtaks.

Tänase päeva jooksul potsatas mu spetsiaalselt spämmi kogumiseks mõeldud postkasti tervelt kolm ingliskeelset kirja, milles Nordea Kaitseosakond (vean kihla, et sellist neil seal ei ole :)) palus mul tungivalt oma kliendiandmed üle täpsustada.

Kirjad olid väga hästi koostatud, nägid välja päris soliidsed ning, mis kõige kavalam, ei sisaldanud mingit spämmifiltritele arusaadavat teksti – kogu jutt oli saadetud pildifailina.

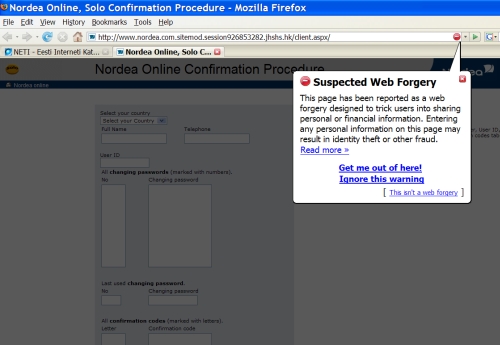

Mis aga südame soojaks teeb on pilt, mis mulle avanes siis, kui proovisin Mozillaga kirjaga kaasasolnud linki avada (NB! Ärge seda igaks juhuks järele tehke!)

Ehk siis Mozillasse sisseehitatud õngitsemisfilter pistab antud lingi peale kisama ja hoiatab pahaaimamatut surfajat, et tegu on petulehega. Tubli töö, Mozilla poisid!

Microsofti Windows Live OneCare kaitseb nii kurivara- kui häkkerirünnakute vastu ning meeldiva lisaboonusena optimeerib ka süsteemi jõudlust.

Rakendus koosneb kolmest komponendist: Loe edasi: Kõik ühes: Windows Live OneCare

Windows Defender on kõigile tasuta kättesaadav ning sisaldab hästi toimivat reaalajakaitset ja igapäevast automaatset skanneerimist taustareziimil. Kõikide Windows Vista versioonidega on programm vaikimisi kaasas, ent ka Windows XP omanikel poleks paha see oma arvutisse installeerida.

Viimati toimetatud 20.sept.2009.a.

Internetis surfamisel võib mõnikord sattuda pahatahtlikele kodulehekülgedele, millel olevate skriptide ja muu pahavara abil võidakse kaaperdada brauseri stardilehekülg, muuta arvuti sätteid, paigutada helistamistarkvara, mis modemit kasutades hakkab kasutaja teadmata võtma kaugetesse maadesse kalleid kõnesid, avada ebameeldivaid hüpikaknaid või nakatada arvuti ussiga (worm).

Halvimal juhul installeeritakse märkamatult arvutisse klahvinuhk, troojalane või rootkit, seda eriti koos kasutaja enda poolt allalaaditud kahtlase programm või mänguga. Kõige selle eest kaitseb arvutit väike programm nimega Sandboxie.

Kui külastate veebilehti, laete alla faile, mängite online- või arvutis olevaid mänge, loete e-maile ja avate manuseid, installeerite ning jooksutades programme või muud taolist, salvestab Windows kõigi tehtavate operatsioonide andmed vaikimisi kõvakettale. Operatsioonisüsteem eeldab, et nende jälgede järgi kulub hiljem vähem aega failide lugemiseks ning rakenduste avamiseks. Kõvaketta ja käimasoleva protsessi vahel toimub pidev andmevahetusvahetus, ent just needsamad kirjutatavad andmed võivad süsteemi rikkuda või õelvaraga nakatada. Kuid Sandboxi kasutades loob programm ajutise isoleeritud virtuaalse kausta, mis ei lase andmetel kõvakettani jõuda ja süsteemi modifitseerida. Loe edasi: Turvaline surfamine Sandboxie abil

Viimati toimetatud 13.august 2009.a.

Mida aeg edasi, seda enam ohustavad arvuteid uue põlvkonna pahavarad, mis võrreldes tavaliste viiruste, troojalaste ja nuhkvaraga on võimelised end süsteemi ära peitma ning vältima avastamist traditsiooniliste tõrjeprogrammide poolt.Sellist kurivara on tavavahenditega väga raske eemaldada, kuna nad teisendavad end arvuti tööks eluliselt vajalikeks süsteemifunktsioonideks või -protsessideks. Neid salajasi ja varjatud pahalasi kutsutakse rootkit’ideks.

Olemus

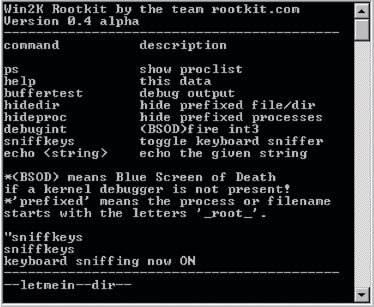

Rootkit on peidetud pahavara, ehk siis nähtamatu protsess või koodijupp (viirus, trooja, klahvivajutuste salvestaja, nuhkvara), mis suudab mööda hiilida viirus- ja nuhkvaratõrjeprogrammidest, salvestub kettale ja hakkab õelvara loojale edastama arvutis leiduvat tundlikku informatsiooni – salasõnadest kuni pangakoodideni välja.

Tavaliselt kasutataksegi rootkit-pahavara just klahvinuhkide peitmiseks. Esmalt muudetakse vastavalt rootkiti olemusele ja ülesannetele arvutis olevad teatud protsessid, programmid või süsteemiutiliidid töövõimetuks (modifitseeritakse algtähenduselt teiseks), mis võimaldab sissemurdjal saavutada kontroll kogu arvuti üle. Kontrollitavat arvutit saab kasutada näiteks isikliku andmelaona, kus kurjam hoiab oma kahtlast kraami, kas siis levitamiseks mõeldud spämmi, varastatud faile jne. Samuti võidakse nakatunud arvutit kasutada pahavarakeskusena teiste arvutite nakatamiseks üle interneti.

Lisainfo siit

Tüübid

Rootkite liigitatakse põhiliselt nelja alaliiki: mälupõhised, kasutajapõhised, püsivad (Persistent) ja kernel-tasandi rootkitid. Raskemini avastatavad ja ohtlikeimad on just kaks viimast, kuna aktiveeruvad juba arvuti alglaadimisel, enne veel, kui operatsioonisüsteem ise jõuab täielikult käivituda ja mingitki kaitset pakkuda. Kasutajapõhiseid ja mälupõhiseid rootkite saab aga kergemini avastada ja eriutiliitide abil eemaldada. Mälupõhine rootkit ei suuda püsivat pahatahtlikku koodi kõvakettale salvestada ja arvuti taaskäivitamisel see tavaliselt hävineb. Ent kunagi ei või kindel olla, et see end uuesti automaatselt käima ei lülitada, kasutades selleks näiteks süsteemitaastepunkte.

Lisainfot siit ja siit

Ennetus ja tõrje

Kuna pahatahtlikud “kummitused” installeeruvad kergemini administraatori õigustega sisseloginud kasutajate süsteemi, siis alati on turvalisem toimetada arvutis tavakasutaja õigustes. Ja loomulikult olgu administraatori konto ikka alati salasõnaga kaitstud. Kuidas valida turvalisi salasõnu, sellest loe siit ja siit

Kuigi rootkitid võivad olla leidnud takistusteta tee arvutisse, ei tähenda see, et sama tõrjeprogramm, millest see läbi lipsas, ei suudaks seda hiljem avastada. Pahalasi otsitakse nii signatuuride põhjal kui pahavara käitumiskombeid analüüsides, seega ikka ja alati olgu viiruse-ja nuhkvaratõrjed värskelt uuendatud. Samuti tuleb Microsofti koduleheküljelt (Windows Update) kõik turvaaukude lappimiseks mõeldud parandused arvutisse tõmmata. Ja mis peamine – kunagi ei tasu arvutisse installeerida tundmatut programmi, mille päritolus ja turvalisuses kindel pole, kuna sageli sokutatakse just nendega salaja rootkit kaasa. Enne tasuks vastava programmi kohta internetist infot otsida ja alles seejärel otsustada.

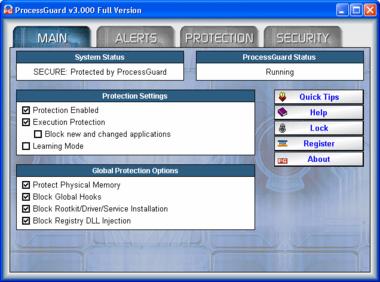

Kindlasti soovitan paigaldada arvutisse mõni rootkitide tõkestusprogramm. Parimaks neist peetakse DiamondCS ProcessGuard´i ja InfoProcess AntiHook´i , millest eelmine versioon 2.6 on vabavara kodukasutajatele. Ise kasutan Processguard kaitset, millest küll vabavaraline versioon paraku otseselt ei paku rootkit-vastast blokeeringut, ent arvestades nende aastatepikkust kogemust ja programmi kvaliteeti, ei hakka nad oma mainet rikkuma ohtliku pahavara arvutisse lubamisel.

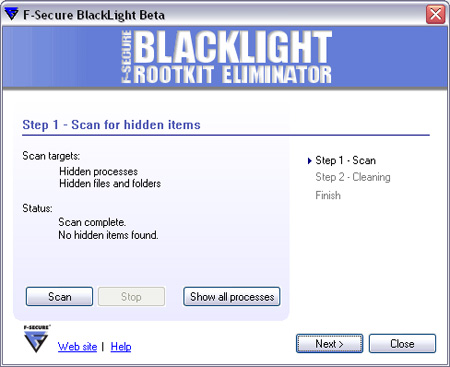

Kui veel aasta tagasi pakuti rootkit’ide avastamiseks ja eemaldamiseks vaid kolme-nelja programmi, siis nüüd võib neid internetist leida palju, enamus vabavaralised. Kindlalt on esirinnas vanematest tegijatest Sysinternals RootkitRevaler ja F-Secure BlackLight.

Uutest tõrjevahenditest peetakse paremateks Gmeri, Ice Swordi, Rootkit Unhookerit, Hidden Finderit ja Rootkit Hook Analyzerit. Olen neid kõiki katsetanud ja rahule jäänud, ent algajad peaksid arvestama, et mõned on neist üsna keerulised, mitmete lisadega, ja kui pole väga kursis süsteemiprotsessidega, siis tuleks pigem kasutada mõnd lihtsamat, näiteks viirusetõrjujate poolt väljatöötatud beeta-versioone, mille leiab nende kodulehtedelt. Need eriutiliidid on väga kasutajasõbralikud, rootkiti leides tavaliselt nimetatakse see ümber (rename) ja taaskäivitusega (restart) eemaldatakse.

Kõigi eelnimetatud tõkestus- ja tõrjeprogrammide kohta ja paljude teiste analoogsete programmide kohta saab infot siit:

http://antirootkit.com/software/index.htm

Täiendavat lugemist siit

Kindlalt teada nuhkvaratõrjujad, mis samuti suudavad kummitus-kurivara avastada, on vabavaraline A-squared Free ja tasuline Ashampoo AntiSpyware.

Ajaloost

Termin “rootkit” (root – unix keskonnas adiministraator; kit – tööriistakomplekt) on kasutusel juba 10-15 aastat. Algselt ei olnud rootkit loodud sugugi pahatahtlikuna, vaid oli mõeldud administraatorite töö kergendamiseks Unix/Linuxi keskkonnas. Paraku on see ka parim tee võõra arvuti kaaperdamiseks…

Esimene Windowsi rootkit avalikustati juba aastal 1999 Greg Hoglund`i poolt. Laiemalt hakati rootkit’ide olemasolu teadvustama 2005. aasta oktoobris, kui Microsoft ja Sysinternals.com turvaekspert Mark Russinovich avastas juhuslikult oma isiklikust arvutist meediakonserni Sony poolt oma toodetega kaasa pandud nn Sony Rootkit’i, mis pidi kindlustama muusikaplaatide kopeerimiskaitse, ent samal ajal võttis see kontrolli arvuti üle ning selle eemaldamise järel lakkas Windows töötamast.

Esimene Windowsi rootkit avalikustati juba aastal 1999 Greg Hoglund`i poolt. Laiemalt hakati rootkit’ide olemasolu teadvustama 2005. aasta oktoobris, kui Microsoft ja Sysinternals.com turvaekspert Mark Russinovich avastas juhuslikult oma isiklikust arvutist meediakonserni Sony poolt oma toodetega kaasa pandud nn Sony Rootkit’i, mis pidi kindlustama muusikaplaatide kopeerimiskaitse, ent samal ajal võttis see kontrolli arvuti üle ning selle eemaldamise järel lakkas Windows töötamast.

Sony Skandaalist saab lähemalt lugeda siit . Ja lõpplahendusest on ka Arvutikaitses juttu.