Ühel Eesti konverentsil ongi juba avalikult nimetatud uut piinlikku jututeemat ingliskeelse nimetusega APT (advanced persistent threat). Seni pigem tundus, et tegu on paranoiliste jänkide hansaluuluga* (vt sõnaselgitust artikli lõpus). Usun, et head eestikeelset sõna vastava termini kirjeldamiseks ei ole ega tulegi, mistõttu püüan APT olemuse inimkeeli lahti kirjeldada.

APT defineerub läbi vastase ligikaudse kirjelduse, läbi tolle piiramatu tehnoloogiavõime ning läbi kellegi poolt kinniplekitud motivatsiooni. APT sisuliselt on luure ja tööstusspionaaži piiril paiknev nuhkimistegevus, mida teostatakse plaanipäraselt (just selle sihtmärgi vastu), eesmärgikindlalt (sest tellimus tuleb täita) ning toimub see tegevus kübervahenditega ning enamasti üle Interneti – inimesi ja arvuteid kottides (viirused, kalastamine, identiteedivargus, sissemurd, infovargus).

Vastavalt Richard Beitlichi liigitusele aastast 2010 tähendab A nagu ADVANCED, et kesiganes vastane ka poleks, ta on kogenud ja kvaliteetne. Saadab Sulle e-mailiga viirusi, üritab Sinu veebiserverisse sisse murda, ta võib Sinu firma tarbeks suisa leiutada mõne uue seninägematu turvaaugu. Tegelikult ihaldab ta andmeid Sinu sisevõrgust ja valdaval enamikel juhtudel ta lõpuks need ka saab. Tehniline pädevus ei ole seega küsimus – kuivõrd on tellimus, küll siis raha jaksab ka tehnoloogiat ja jultumust osta. Veel vastasest – tõenäoliselt käite te temaga samas kuurortis puhkamas, kuid ei tunne üksteist kunagi ära.

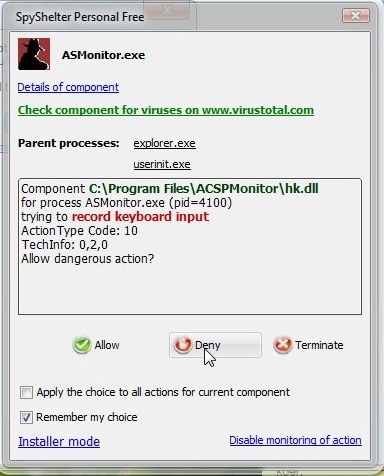

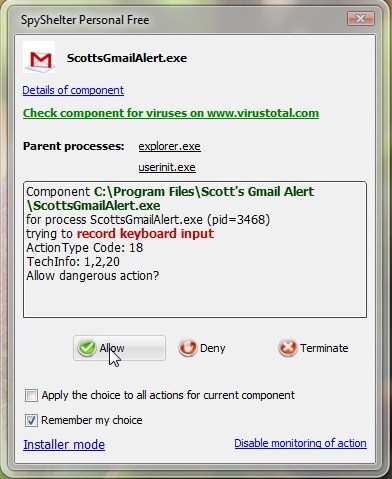

P nagu PERSISTENT tähendab seda, et nimetet äka*, kui see kord Sulle on kaela kukkunud, ei lähe enam iseenesest ära (palvetades, voodoo abil ega OS vahetusega). Põhjused, miks Sinu vastu huvi tuntakse, jäävad selle artikli raamidest välja, kuid kui keegi ikka on infovarguse tellinud, siis üritatakse siit ja sealt, murtakse siit, kangutatakse sealt, aga raha on makstud ja lõpuks peab vastane oma tulemuse saama. Ühtlasi tähendab see, et mingeid tulikirju ekraanile ei ilmu ega niisama efekti mõttes CD-sahtlit kinni-lahti ei logistata. Toimetatakse tasahilju ning tehakse üksnes asju, mis viivad sihile. Tarvitseb üks viirus välja ravida kui saadetakse järgmine … või leitakse mingi muu vektor midakaudu siseneda. Üldiselt, ega viirustõrjed väga ei tahagi APT’ga tegeleda – õigesti hinnates, et see on tööriist, mitte isepaljunev organism. Vastase poolel on ka ajafaktor – erinevalt tavalistest küberkriminaalidest pole seda tüüpi vastasel kiiret rahanälga, mille peab suvalisel viisil ära rahuldama.

Lõpuks, T nagu THREAT (ehk oht) peaks APT puhul välja nägema mitte niivõrd tehn(oloog)iline (nagu mõni pahakood kusagil võõra serveri sügavuses) – kui seisnema inimestes, kellel on raha, motivatsiooni ja viitsimist Sinu organisatsiooni või firmaga jätkuvalt jännata. Muide, see on töö nagu iga teinegi ning sealjuures üks maailma vanimaid ameteid pealekauba. Samas, globaalvõrk nimega Internet on APT olulisimaks võimaldajaks – täitsa saab Sinu tehnoloogiafirma tahatuppa mingi kaktuse poetada ning siis seda kord kuus kastmas käia.

APT’le ei ole võimalik anda objektiivset tehnilist definitsiooni, ammugi seda mõne tarkvaraga ära tunda, sest kasutatud relvast tähtsam on seda pruukivate isikute motivatsioon. Tavalisest viirusest eristab APT’d eelkõige asjaolu, et raha ärapätsamine ei ole esmane eesmärk. Pigem ikka loodetakse võrku sisse murda ning sealt leida mingi infokild, mis hõlbustaks tellijal tema poliitiliste, majanduslike, tehniliste või sõjaliste ambitsioonide edasist hõlpsat kulgemist – raha ja ülemvõim peaksid saabuma pigem sedakaudu kui et Sinult viimaseid sääste pihta pannes. Teisisõnu võib öelda, et APT on vallaslaps, kelle isaks on indesp (industry espionage), emaks küberruum/Internet ning ämmaemandaks pigem mõne riigi mingi kolmetäheline asutus… kuid kes seda täpselt teab …

Vältimaks igasuguseid diplomaatilisi komplikatsioone, hoidutakse APT’st rääkides alati väga hoolikalt viitamast mistahes konkreetsele riigile või isegi pelgalt võimalusele, et tellijaks on mõne riigi mõni allasutus. Sest definitsiooni kohaselt, kui ühe riigi üks allasutus küberkeberneedib teise riigi erafirmat või organisatsiooni, siis pole see ju enam APT, siis on see (küber-)sõda. Ja kellele seda sõda ikka niiväga vaja on. Misläbi APT kui mugav kohitermin võimaldab kõigil osapooltel rahulikult edasi elada, pea betooni peidetud, ning endiselt samas kuurortis koos puhkamas käia.

Analüüsides ajavahemikku “ligupidamisest”* pronksiööd pidi tänaseni, võib märgata küberprallest osasaajate olulist diversifitseerumist – riikidele, kriminaalidele, terroristidele ja lihtsalt naljameestele on lisandunud üksikisikud, erafirmad, huvigrupid, mõttekojad ning ülalmainitute anonüümsed koostöövõrgustikud … kusjuures mõned Tegijad istuvad spektri mitmel toolil korraga. LulzSeci näiteks peaks vist liigitama kusagile mõttekoja ja naljameeste vahele? Stuxnet aga liigitub geolokatsioonilt riigiks kuid meetodilt terrorismiks. Kokkuvõttes – maailm on põimunud, Tegijate huvid on keerulised – selles valdkonnas vaevalt lähiaastatel selgust saabub.

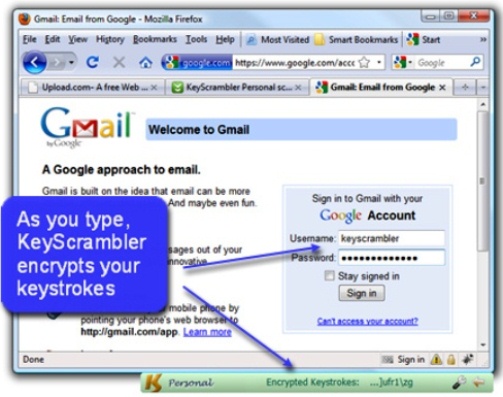

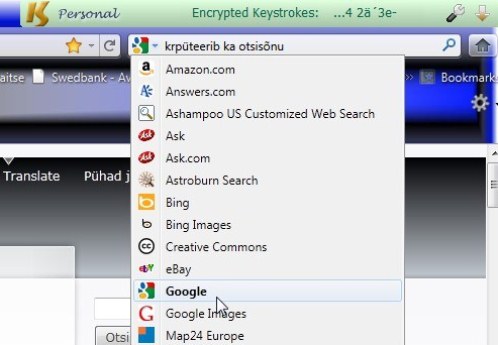

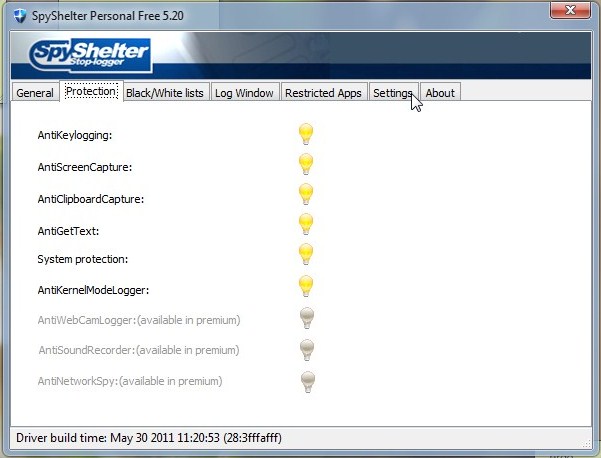

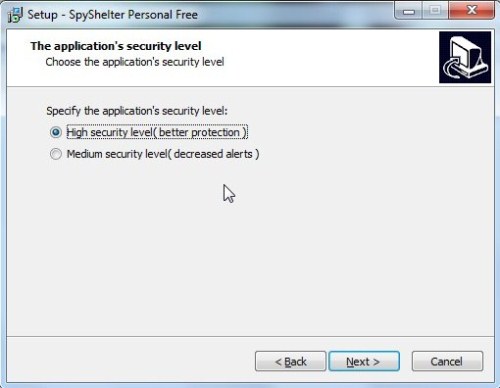

Ah jah. Peaaegu unustasin. Töökoha PR tädid on mulle ikka ja jälle soovitanud, et asjalik kirjutis ei tohiks olla masendusttekitav vaid sel võiks olla va positiivne ja konstruktiivne soovitus ka man. Niisiis APT ongi Sul juba majas olemas, et mis siis nüüd edasi saab? Kas tulemüürid ja viirustõrjed aitavad? Paraku vist mitte alati. Siiski on ka APT’l oma nõrk koht – ta nimelt peab äravarastatud andmed koju emme juurde saatma. Ainuke mis ohvrit aitab, on omaenda arvutivõrgu pealtkuulamine. Mingi masin, mis suudab Sinu kontori võrguliiklust jälgida ja salvestada ning lõpuks viisakalt vihjata, et kuule mees, see iga kuu 27-nda kuupäeva paiku toimuv naljakas võrguliiklus Uruguay õlleserverisse on ikka natukene saatanast küll.

Moraali asemel – üksnes tehnikaga inimesi siiski ei püüa, ehk siis kui asi tõsiseks läheb, on vastukaaluna APT väärikale inimfaktorile vaja ka oma poolele palgata mõni hästi motiveeritud ja selge peaga tegelane, kelle palk võimaldab tal paberite täitmise ja raportite koostamise vahel sekka ka natuke võrguliiklust uurida ja sel pinnal üliväärtuslikke hüpoteese püstitada. Ning ei tasu unustada koostööd erinevate partneritega – sest sarnaselt käitub ka vastane.

Tisklaimer: Kirjutatud eraisikuna. Pole õrna aimugi, mida endised, praegused või tulevased tööandjad sellst teemast arvavad.

———

* hansa- – ülieesliited eesti kultuuriruumis: hüper-, super-, mega- giga- (nagu Hansakruvikeeraja, SuperTigud või MegaLaen)

* äka – viisakam väljend sõnade “ess” või “kaka” asemel

* “ligupidamisega” – Eesti esimene pangakoodide suurkalastus detsembris 2002