…ehk kuidas muuta varga elu keerulisemaks

Sülearvutite laialdasest levikust tingituna on neist saanud varaste lemmikobjekt. Igal aastal varastatakse üle miljoni sülearvuti, tagasi õnnestub neist saada alla kolme protsendi. Samas suureneb igal aastal sülearvutitesse salvestatud salastatud ja isiklike andmete hulk. Seetõttu on äärmiselt oluline läbi mõelda, kuidas vältida vargust ning kuidas tagada varguse korral andmete turvalisus.

Järgnevad seitse punkti ei garanteeri ei teie arvuti ega sellesse salvestatud andmete turvalisust sajaprotsendiliselt, kuid nende järgimine vähendab oluliselt varguse ning andmelekke tõenäosust. Lisaks sellele suureneb ka võimalus varastatud arvutit veel kunagi näha.

- Mitte ükski koht ei ole turvaline. Samahästi võiks suure rahapatakas kusagile lauapeale vedelema jätta. Ära jäta kunagi sülearvutit üksi! Isegi kui sa lähed ‘vaid hetkeks’ eemale. Rahvarohketes kohtades ole eriti tähelepanelik. Tualetti minnes on kõige turvalisem jätta arvuti mõne (usaldusväärse) sõbra kätte.

- Kasuta lukku! Enamikule sülearvutitest saab külge panna trossiga luku. Lukku soetades ei tohiks valida kõige odavamaid, sest need saab sageli isegi tavaliste kääridega katki lõigata.

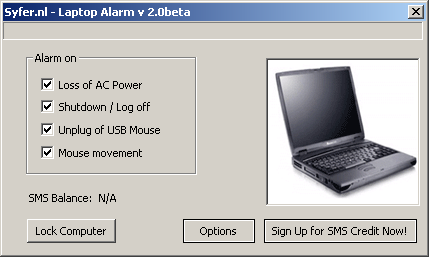

- Paigalda arvutisse tarkvaraline alarm. Need töötavad samamoodi kui autoalarmid: kui keegi hakkab sinu sülearvutit näppima (eemaldab voolujuhtme, liigutab hiirt, jne) käivitub alarm ning kõigi ruumisviibijate silmad on sinu arvutil ja potensiaalsel vargal. Laptop Alarm v2.0beta on esialgu tasuta allalaetav ja kasutatav, kuid lähiajal peaks välja tulema tasuline versioon. Programm ei vaja eraldi installeerimist, allalaetud fail tuleb lihtsalt käivitada. Esmasel käivitamisel tuleb programmi kasutustingimustega nõustuda (Accept). Edasi teavitatakse kasutajat, et kõrvaklappe ja alarmi ei tohiks samaaegselt kasutada, kuna see võib kõrvu kahjustada.

Seejärel avanevas peaaknas saab valida, mille peale alarm käivitub:- toitejuhtme eemaldamine (või elektrikatkestus!)

- arvuti väljalülitamine (või välja logimine)

- USB hiire eemadamine

- hiireliigutus

Valikute (options) alt tuleks kindlasti määrata alarmile parool. Sealt saab määrata ka, kui suur hiireliigutus alarmi käivitab.

Seejärel vajutus nupul ‘Lock Computer’ ja arvuti ongi alarmi all.

Alarmi tühistamiseks tuleb sisestada eelnevalt määratud parool ning vajutada enterit.Maci kasutajatele on valida kahe programmi vahel, iAlertU ja Lockdown, mis tunnevad ära ka arvuti enda liigutamise (kui arvuti riistvara seda toetab).

- Veebikaamera tõhusaks turvakaameraks.

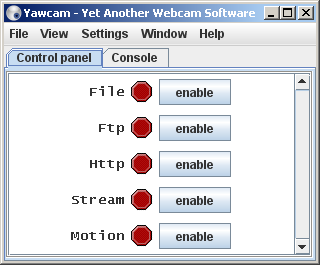

Yawcam (samuti tasuta) võimaldab tavalise veebikaamera muuta liikumist tuvastavaks turvakaameraks, mis salvestab teatud ajavahemiku tagant pildi ning võimaldab selle ka mõnda serverisse üles laadida. Programmi kasutajaliides on küll veidi kohmakas, kuid võimalusi see-eest väga palju.

Maci kasutajatele on analoogiline programm Gawker.

- Kui aga juhtub, et sülearvuti satub ikkagi varaste ohvriks, siis mitmete programmide abil on võimalik arvutit “jälitada” ning seega suurendata arvuti tagasisaamise võimalust. LaptopLock võimaldab lisaks varastatud arvuti “asukoha” (ip-aadressi) määramisele veel varastatud arvutis:

- faile turvaliselt kustutada

- faile krüpteerida

- kasutajale sõnumit näidata

- mingit muud programmi käivitada või muud korda saata

LaptopLock’i kasutamiseks tuleb kõigepealt kodulehel ennast kasutajaks registreerida, misjärel on võimalik programm alla laadida. Installeerimise ajal tuleb määrata, kuidas programm arvuti varguse korral peaks käituma. Sülearvuti varguse korral tuleb varem tehtud kontosse sisse logida ja ära märkida, et arvuti on varastatud. Kui nüüd programm internetti pääseb, saab see teada, et arvuti on varastatud ning viib läbi installeerimise ajal määratud toimingud.

Adeona on samuti programm varastatud arvuti asukoha kindlaks määramiseks. Tegemist on avatud lähtekoodiga programmiga, mis jookseb nii Windowsi, Maci kui ka Linuxi arvutites.

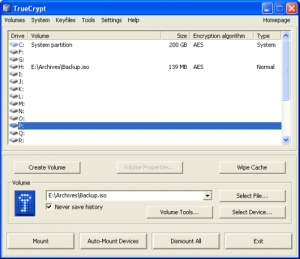

- Andmete turvalisuse seisukohalt on kõige olulisem kasutada korralikku krüpteerimistarkvara. Vabavaraline ja samuti avatud lähtekoodiga TrueCrypt võimaldab tekitada virtuaalse krüpteeritud ketta. Sellisele kettale salvestatud faile on ilma paroolita võimatu avada. Tegelikult pole võimalik isegi näha, kas või millised failid krüpteeritud on. Peale parooli sisestamist ja “külgepookimist” ilmub uus, näiliselt täiesti tavaline ketas. Tavaliselt käivad sellel kettal ka kõik failioperatsioonid (kopeerimine, loomine jne).

- Selle korra viimane soovitus: ärge kunagi hoidke paroole, ei paberil ega digitaalsel (krüpteerimata) kujul, sülearvuti läheduses. See oleks sama rumal kui kirjutada pangakaardi PIN-kood kaardi tagaküljele.

Välismaised lingid samadel teemadel:

How to Set Up a Laptop Security System

Computer Theft & Recovery Statistics

Lost and Stolen laptop numbers

Laptop Security Guidelines

Minu eelmine artikkel

Minu eelmine artikkel