Viimasel ajal on meedias suurt kajastust saanud mitmed turvaprobleemid Windowsis ja Windows platvormi rakendustes. Ühed enim räägitutest on haavatavus Windowsi serveri teenuses (bülletään MS08-067) ning haavatavus Internet Exploreris (bülletään MS08-078). Mõlemad neist on märgitud kui kriitilised turvaprobleemid, kuid kumbki neist ei ole kasutatav rünnakute läbi viimiseks korrektselt seadistatud arvutite vastu. Veelgi enam, uuema riistvara ja Windows Vista x64 puhul võib vaikimisi seadistus juba pakkuda vajalikku kaitset. Järgnevalt vaatame, miks see on nii ning kuidas seadistada Windows platvormi nii, et see oleks turvaline.

DEP

Uuemad Windowsi versioonid on raskemini rünnatavad, sest neis on kasutusse võetud mitmeid uusi rünnakuid ennetavaid tehnoloogiaid. Üks nendest on DEP ehk andmetäite vältimine, mis takistab programmide poolt kasutusele võetud andmete programmina käivitamise ilma, et need andmed oleks märgitud kui programm. See väldib näiteks programmide, milles esineb buffri ületäitumise haavatavus, kasutamist rünnakutes, sest DEP sulgeb programmi niipea kui ta tuvastab buffri ületäitumise. Vaikimisi on DEP sisse lülitatud kõigi 64 bitiste programmide jaoks ning Windows operatsioonisüsteemi jaoks hädavajalike programmide ja teenuste jaoks.

Eelpool mainitud haavatavus Internet Explorer-s on just selline, mille leiab ja mille rünnakutel (va. Internet Exploreri sulgemine) kasutamise DEP peaaegu võimatuks muudab. Konkreetsel juhul piisaski oma arvuti kaitsmiseks DEP-st. Seega ei mõjutanud haavatavus neid kasutajaid, kes kasutasid 64 bitist Internet Explorerit. Kahjuks on aga neid kasutajaid vähe, sest 64 bitisele Internet Explorerile ei ole paljusid lisasid (nt. Flash Player) ning seetõttu on tavaliselt kasutuses 32 bitine Internet Explorer (ja seda isegi x64 Windows versioonidel).

DEP sisse lülitamine

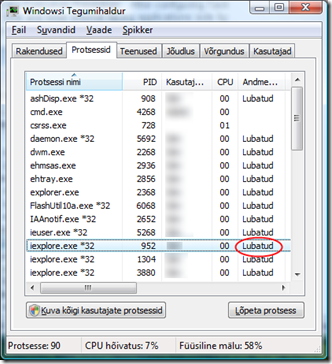

Seda, et kas nt. Internet Explorer kasutab DEP-i või mitte, saab näha näiteks tegumihaldurist (tegumihalduri (Task Manager) saab avada vajutades korraga alla klahvid Ctrl + Shift + Esc). Selleks tuleb:

- Avada Protsesside (Processes) leht

- Vaade (View) menüüst valida “Vali veerud…†(“Select columns…â€)

- Avanenud aknas tuleb lisada linnuke “Andmetäite vältimine†(“Data Execution Preventionâ€) ette ning väljuda aknast klikates “OKâ€

- Seejärel tuleb käivitada Internet Explorer (kui juba ei käi) ning vaadata, mis on kirjas protsessi “iexplore.exe *32†real Andmetäite vältimine veerus kirjas. Kui seal on kirjas “Lubatud†(“Enabledâ€), siis on DEP kasutuses, vastasel juhul ei ole.

DEP-i sisse lülitamiseks tuleb teha järgmised sammud:

- Vajutage töölaual või stardimenüüs “Arvuti†(“My Computerâ€) peal parempoolne hiireklõps ning valige menüüst “Atribuudid†(“Propertiesâ€)

- Windows Vista puhul valige avanenud aknas “Täpsustatud süsteemisätted†(“Advanced settingsâ€) ning esitage vajadusel administraatorkasutaja info

- Avanenud aknas valige leht “Täpsemalt†(“Advancedâ€)

- Seal klikake nupul “Sätted…†sektsioonis “Jõudlus†(“Performanceâ€)

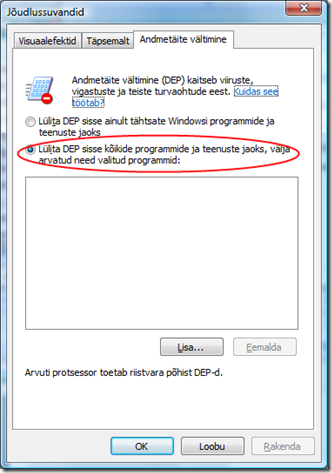

- Avanenud aknas valige leht “Andmetäite vältimine†(“Data Execution Preventionâ€)

- Valige “Lülita DEP sisse kõigi programmide ja teenuste jaoks, välja arvatud need valitud programmid:†(alumine valik nagu näidatud kõrvaloleval pildil)

- Sulgege aknad vajutades “OKâ€. Arvuti võib vajada taaskäivitamist.

Kui te nüüd käivitate Internet Exploreri ja vaatate, kas DEP on kasutuses või mitte, peaksite te nägema, et DEP on kasutuses.

DEP lahendus jaotub kaheks: riistvaraliseks ja tarkvaraliseks. Riistvaraline kasutab ära protsessori abi käivitatavate programmide ja programmi poolt kasutatavate mittekäivitatavate andmete vahel eristamiseks ning on seega täpsem ja parem kui ainult tarkvaraline lahendus. Kuigi suuremate riistvaratootjatega on jõutud kokkuleppele, et vaikimisi on riistvaraline DEP tugi uutes arvutites sisse lülitatud, leiidub ka erandeid (eriti väiksemate tootjate seas). Riistvaras tuntakse DEP tuge kahe akronüümi all: XD (eXecute Disable) ja NX (No eXecute). Riistvaraline tugi DEP-le tuleb sisse lülitada BIOS-e seadistuste ekraanilt. Kuidas konkreetsel arvutil BIOS-e seadistusi muuta, tuleb lugeda arvuti juhendist (tavaliselt tuleb vajutada arvuti käivitamise ajal mingit funktsiooniklahvi või Delete nuppu). DEP toe sisse lülitamiseks tuleb lubada XD (või NX) bitt ning salvestada BIOS-e seadistused. Seda, kas riistvaraline DEP on sisse lülitatud saab kontrollida vaadates DEP sisse lülitamise akna allosas (ülal oleval ekraanilõikel on riistvaraline DEP sisse lülitatud).

Põhjus, miks DEP vaikimisi kõigi programmide jaoks lubatud ei ole, on selles, et leidub hulk halvasti programmeeritud programme, mis sisaldavad DEP-i poolt tuvastatavaid võimalikke haavatavusi ning mille tootja ei ole programmi parandanud. Samas võib kasutajal olla vajadus neid programme siiski kasutada (mis on ohtlik ning soovitav on otsida neile alternatiive). See siiski ei tähenda, et DEP tuleks lülitada enamike 32 bitiste programmide jaoks välja nagu on tehtud vaikeseadistuses. Nimelt saab punktis 5 avataval lehel märkida ära need programmid, mille jaoks DEP-i ei kasutata. Selleks tuleb klikata nupul “Lisa…†ning valida rakenduse, millele DEP-i ei rakendata, asukoht.

DEP-i täpsema seadistamise kohta saate lugeda la Robert Hensing-i blog-st.

UAC

UAC ehk kasutajakonto kontroll on uuem, Windows Vista-ga lisandunud kaitsemehhanism, mis kontrollib, et kõiki operatsioone kõik teha ei saaks ning nõuab vajadusel kasutaja kinnitust kõrgemale turvatasemele sisenemisel. Just UAC on see tehnoloogia, mis takistab MS08-067 mainitud turvaprobleemi kuritarvitamist (v.a. teenustõkestuse rünnak) mistõttu on ka turvaauk klassifitseeritud Vistas oluliseks, kuid mitte kriitiliseks nagu vanemate Windows-de puhul. Muuseas, mainitud turvaprobleemi ära kasutamise vastu kaitsed UAC ka siis kui UAC on välja lülitatud, sest minimaalne osa UAC-st on Windowsis alati kasutuses.

UAC sisse lülitamine

UAC sisse lülitamiseks tuleb teha järgmist:

- Avada juhtpaneel (Control Panel)

- Valida “Kasutajakontod ja pereturvalisus†(“User accounts and family safetyâ€)

- Valida “Kasutajakontod†(“User accountsâ€)

- Valida “Lülita kasutajakonto kontroll sisse või väljaâ€

- Panna linnuke “Kasutajakonto kontrolli (UAC) sisselülitamine aitab kaitsta teie arvutit†ette ning sulgeda aken klikates nupule “OKâ€

Kui UAC on sisse lülitatud, küsitakse kasutajalt kinnitust iga süsteemiülema õigusi vajava operatsiooni teostamise korral. Tavaliselt on selliseks operatsiooniks tarkvara paigaldamine või eemaldamine. Juhul kui teilt küsitakse kinnitust mõne operatsiooni teostamiseks (ning administraatori kontoandmeid) ilma, et teie olete palunud arvutil täita mõnda administraatori õigusi vajavat ülesannet (nt. käivitanud tarkvara paigaldusprogrammi), on üsna tõenäoline, et teie arvutis võib olla viirus või ta on muul moel rünnaku all. Viimasel juhul tuleb lihtsalt loobuda ülesande täitmisest klikates nupule loobu (Cancel) ning kontrollida oma arvuti (nt. viirusetõrje programmiga) üle.

Kokkuvõtteks

Ennetavad tehnoloogiad aitavad vältida mitte ainult Windowsis olevaid probleeme leevendada, vaid ka kõigi teiste Windows platvormil olevate programmide probleeme leevendada. Seega aitavad need vähendada teie arvuti rünnatavust ka juhul kui mõnes teises teie kasutatavas programmis (nt. Internet Explorer-s või Adobe Reader-s) leidub turvaauk.

DEP ja UAC on vaid kaks tehnoloogiat paljudest ründeid ennetatavatest tehnoloogiatest. Näiteks on tarkvaraarendajatel võimalik oma rakendusi muuta turvalisemaks kasutades mäluaadresside juhuslikustamist (ASLR). Samuti on administraatoritel võimalik täpsemalt seadistada DEP ja UAC toimimist (nt. nõuda, et kõik programmid kasutaksid alati DEP-i). Tavakasutaja jaoks on olulisemad ja lihtsamad just DEP ja UAC.

2 thoughts on “Rünnete ennetamine Windows keskkonnas”