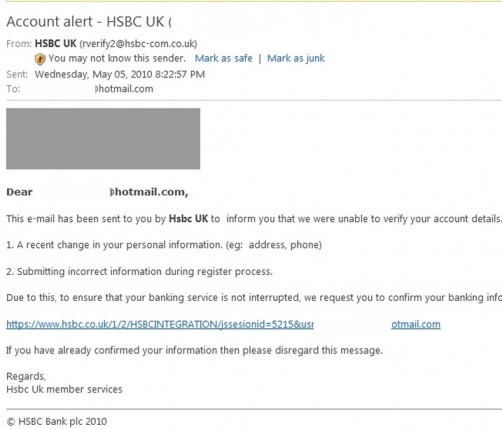

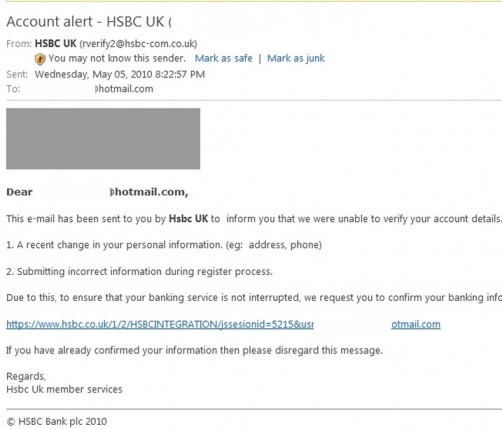

Margus sai 5.mail, HSBC pangalt kirja, milles tal paluti täpsustada oma kontoandmeid, kuna panga arvates on need ebakorrektselt esitatud. Et pangateenust ei katkestataks, paluti tal kirja lisatud lingil oma privaatseid andmeid täiendavalt kinnitada. Linki oli viisakalt lisatud ka kontoomaniku nimi koos postkasti aadressiga (nimi@hotmail.com), et kirja saaja teaks kindlalt, et selle abil suunatakse ta spetsiaalselt just tema enda kontole. Lingi ees olev võrguprotokoll HTTPS kinnitab, et tegu on täiesti turvalise kliendi ja panga vahelise ühendusega, millele mitte keegi kolmas ligi ei pääse. Lingil klikates viiakse Margus turvatud pangalehele, millel ta peab sisestama oma isikuandmeid –nime, aadressi, krediitkaardi andmed, logimisparoolid jne.

Margus sai 5.mail, HSBC pangalt kirja, milles tal paluti täpsustada oma kontoandmeid, kuna panga arvates on need ebakorrektselt esitatud. Et pangateenust ei katkestataks, paluti tal kirja lisatud lingil oma privaatseid andmeid täiendavalt kinnitada. Linki oli viisakalt lisatud ka kontoomaniku nimi koos postkasti aadressiga (nimi@hotmail.com), et kirja saaja teaks kindlalt, et selle abil suunatakse ta spetsiaalselt just tema enda kontole. Lingi ees olev võrguprotokoll HTTPS kinnitab, et tegu on täiesti turvalise kliendi ja panga vahelise ühendusega, millele mitte keegi kolmas ligi ei pääse. Lingil klikates viiakse Margus turvatud pangalehele, millel ta peab sisestama oma isikuandmeid –nime, aadressi, krediitkaardi andmed, logimisparoolid jne.

Margus aga pole rumal poiss. Kahtlust äratab temas juba see, et tal pole kunagi olnud selle pangaga tegemist. Samuti muudab ta ettevaatlikuks kirjas pöördumise vorm -Â tervitusteksti algusesse Dear… pole kirjutatud mitte tema nimi vaid postkasti aadress.

Muide, nutikamad andmevargad siiski sellist viga ei tee vaid nimetavad personaalselt ainult kasutaja nime ja perenime või siis lihtsalt teatavad tervituses Dear Customer (Hea (panga)klient). Ja tavaliselt on neil ka kodutöö paremini tehtud, saates selliseid õngitsemiskirju kindlamale sihtrühmale, kes just kõige tõenäolisemalt võivad olla antud panga klientideks.

Näiteks, kui kiri oleks tulnud Hansapangalt või Ühispangalt, mille andmepüügipettustest saab lugeda siit või siit, ning kui Margus poleks teadnud, kuidas turvaliselt e-posti lugeda, siis selle kindla panga kliendina oleks ta võibolla isegi lingile vajutanud. Teadaolevalt satub selliste paroolipüügi õngitsemiste ohvriteks väga palju inimesi, kaasaarvatud vilunud arvutispetsialistid – loe sellest täpsemalt siit.

Ent Margus ei vajuta kunagi mõtlematult kirjades viidatud linkidele, eriti veel sellistele, milles küsitakse tema privaatsete isikuandmete sisestamist, vaid kustutab selle petukirja kohe ära. Ent enne seda saadab ta selle mulle täiendavaks kontrollimiseks, mis on tema poolt väga tore ja tervitatav, kuna niimoodi saan ka paljusid teisi arvutikasutajaid ohtlikest rünnakutest teavitada.

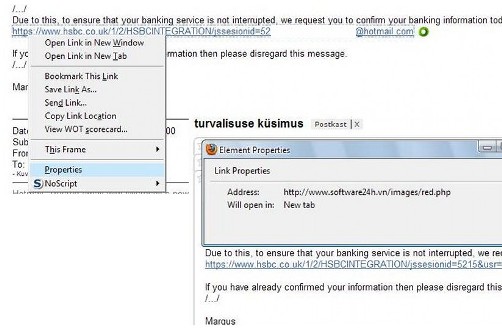

Mis lingi kontrollimisel selgus?

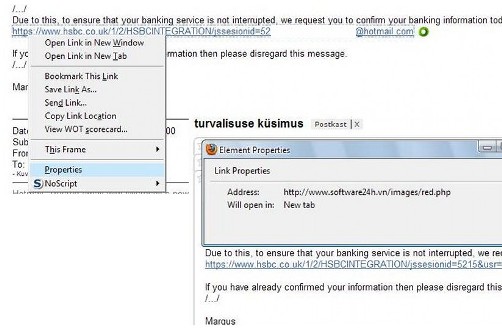

Kui juba kirjas endas tegin antud pangalingil paremkliki ja valisin Properties, mis näitab ära lingi tegeliku aadressi, siis ehtsa pangaadressi asemel kuvatigi mulle hoopis teine aadress ehk siis veebilsaidi aadress (software24h.vn/images/red.php), millele kilikates oleksin sattunud tõenäolisele võltspangalehele. Õigem oleks öelda, et antud aadressi abil oleks mind märkamatult suunatud võltslehele, millel püütaksegi privaatseid andmeid varastada. Selline suunamine toimub reeglina ülikiirelt, et kasutaja sellest aru ei saaks.

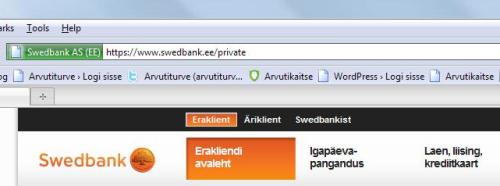

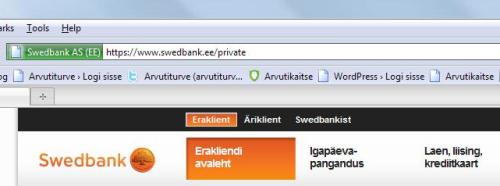

Peaks veel mainima, et selliseid petulinke on imelihtne teha. Näiteks, kellel on vaja kohe ja praegu minna Hansapanga avalehele võib vajutada sellele turvaliselt krüpteeritud pangalingile: https://www.swedbank.ee/private 🙂 🙂 :)Â Seega, e-kirjades või suhtlusportaalides, foorumites või suhtlemisprogrammides (MSN, Skype jne) saadetavad lingid ei pruugi alati olla need, millele nad viitavad!

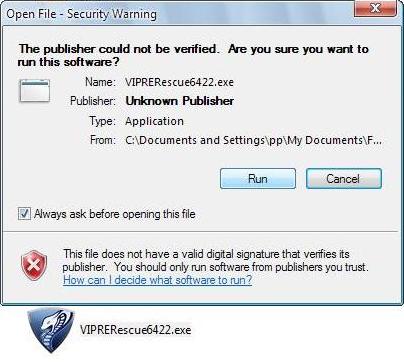

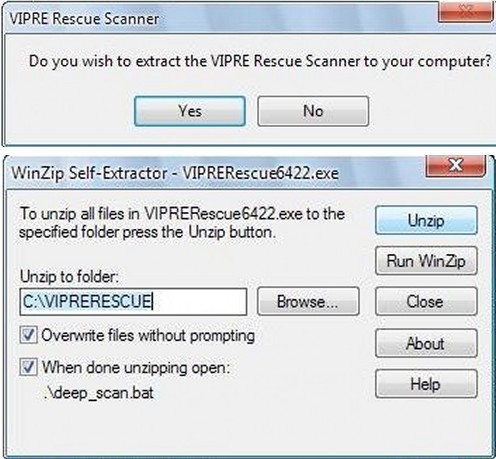

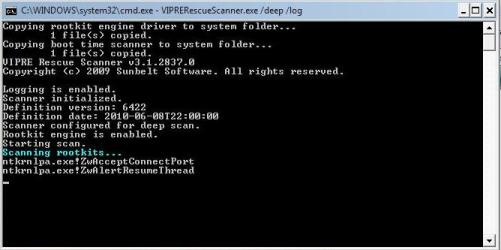

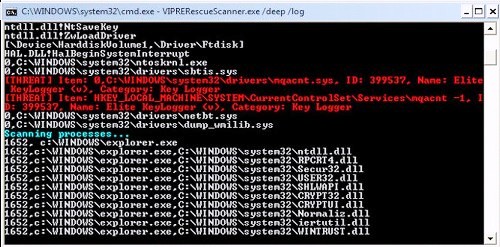

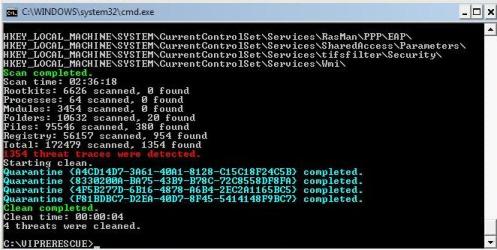

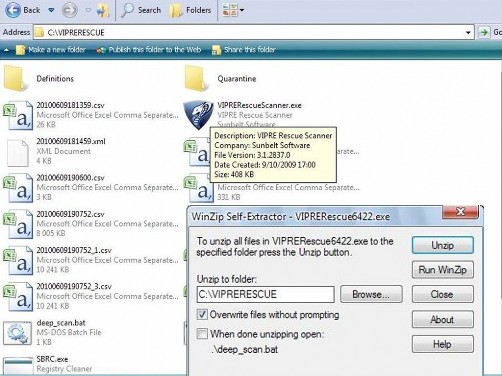

Kui olin lingil paremklikki tehes veendunud, et tegu ei ole õige pangaadressiga, tegin ma järgnevalt siiski midagi sellist, mida selliste linkide puhul ei tohiks kunagi teha, ehk siis vajutasin sellele. Etteruttavalt olgu öeldud, et kasutasin virtuaalsüsteemi teenuseid, kuna phishing-saidid võivad lisaks tavalisele andmepüügi vargusele olla ka nakatatud kõikvõimalikku kurivarasse, mis laaditakse märkamatult ohvri arvutisse.

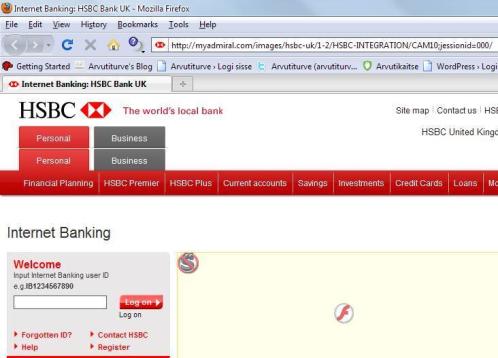

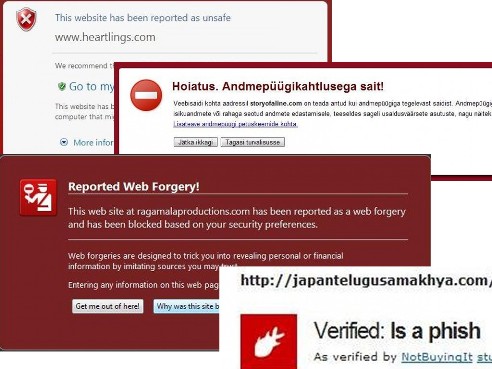

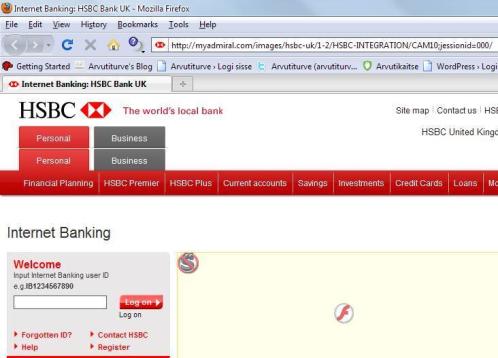

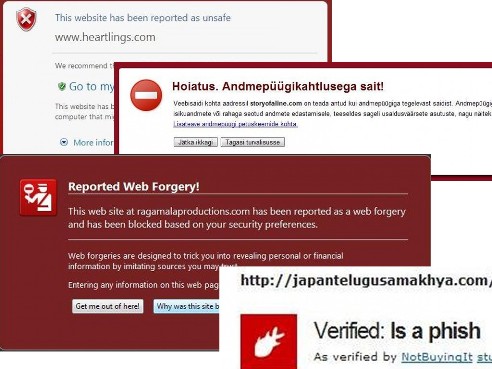

Ja oh imet! Sattusingi ilusasti pangalehe, millest isegi veebilehitseja lehepäis teatab uhkelt – Internet Banking: HSBC Bank UK – Mozilla Firefox. Ainult, et imelikul kombel on aadressiribal pangaaadressiks hXXp://myadmiral.com/images/hsbc-uk/1-2/HSBC-INTEGRATION/………, kuigi pangaleht ise näeb välja ehtne mis ehtne. Järgnevalt sulgesin lehe ja klikkisin uuesti lingil. Jällegi avati mulle pangaleht, ent mitme proovimise järel kuvati see leht juba uute aadresside abil:

hXXp://notnotfun.com/images/hsbc-uk/1-2/HSBC-INTEGRATION/….

hXXp://storyofaline.com/images/hsbc-uk/1-2/HSBC-INTEGRATION/……

hXXp://ragamalaproductions.com/hsbc-uk/1-2/HSBC-INTEGRATION/…..

hXXp://japantelugusamakhya.com/images/hsbc-uk/1-2/HSBC-INTEGRATION/……..

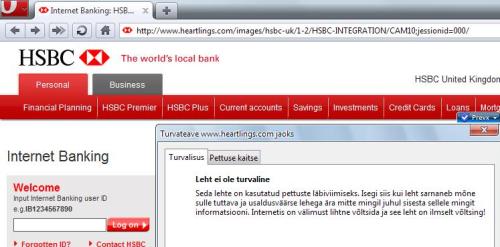

hXXp://www.heartlings.com/images/hsbc-uk/1-2/HSBC-INTEGRATION/……….

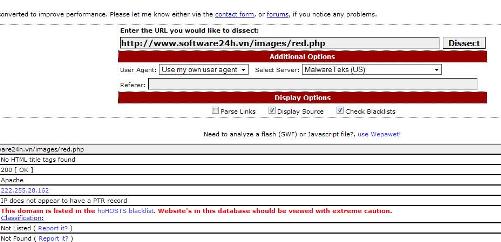

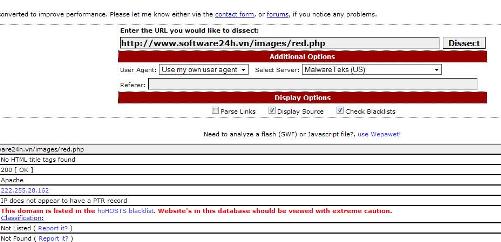

Järgmisena kasutasin ühte väga head veebiaadresside kontrollimislinki  vURL Online, mis leiab kiiresti pahatahtlikud või kahtlustäratavad veebisaidid ja domeenid, mis on musta nimekirja lisatud. Piisas sellest, kui otsisin infot kirjas olnud tegeliku lingiaadressi (software24h.vn/images/red.php) abil. Sain vastuseks:

This domain is listed in the hpHOSTS blacklist. Website’s in this database should be viewed with extreme saution

(See domeen on lisatud hpHOSTS musta nimekirja ja selle veebisaidi andmebaasidesse tuleb suhtuda äärmise ettevaatusega).

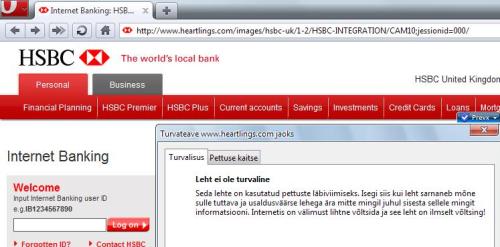

Järgnevalt kontrollisin neid aadresse mitmete URL-skanneritega, aga antud hetkel vaid vähesed teatasid, et need saidid oleksid kahtlustäratavad. Tõenäoliselt oli tegu niivõrd värskelt ülesriputatud õngitsemislehega. Seevastu mõne tunni pärast, kui nii ise kui ka tõenäoliselt paljud teised kasutajad olid teavitanud vastavaid turvalehti võimalikust pettusekahtlusest, kuvati hoopis teisi tulemusi.

Aitäh Margusele, et teatas kahtlasest kirjast ja oli nõus avaldama selle loo ka Arvutikaitse.ee-s.

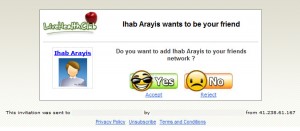

“Saadan teile ühe huvitava asja uurimiseks. Tegu on kutsega, mis saadetakse nakatunud kasutaja kontaktidele ja välja näeb see kiri korrektne ja süütu. Samas viivad kõik nupud ja viited ühele ja samale aadressile, kus hakatakse uue ohvri andmeid koguma. Olen sarnast kirja saanud ka varem ja mäletan, et siis oli kirja kujundus pisut erinev, kuid tööpõhimõte sama.

“Saadan teile ühe huvitava asja uurimiseks. Tegu on kutsega, mis saadetakse nakatunud kasutaja kontaktidele ja välja näeb see kiri korrektne ja süütu. Samas viivad kõik nupud ja viited ühele ja samale aadressile, kus hakatakse uue ohvri andmeid koguma. Olen sarnast kirja saanud ka varem ja mäletan, et siis oli kirja kujundus pisut erinev, kuid tööpõhimõte sama.